Windowsにはドライブ全体を暗号化する「BitLockerドライブ暗号化(BDE)」機能が備わっています。

TPMのない状態でBitLockerを有効にする

このBitLocker、現在はPCのハードウェアとしてTPM(Trusted Platform Module)が必要です。TPMが存在しない、あるいは無効になっている場合はBitLockerは使えません。それどころか、管理ツールすら表示されません。

TPMは、ハードウェア的なセキュリティ機能を持っており、安全な暗号化キー管理には必須の機能です。しかし、TPMがない場合でも、(セキュリティレベルの低下は承知で)パスワードなどを使った暗号化をしたい場合があります。

グループポリシーを有効にすることで、ソフトウェアベースの暗号化が可能になります。

BitLockerの制御は、以下のグループポリシーにまとめられています。

[コンピューターの構成]-[管理用テンプレート]-[Windowsコンポーネント]-[BitLockerドライブ暗号化]

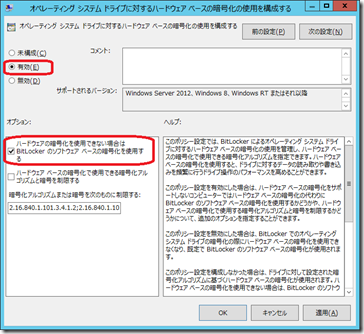

OSのドライブ(通常はCドライブ)およびデータ用ドライブに対して、ソフトウェアベースの暗号化(TPMを使わない暗号化)を有効にするのは、それぞれ以下の項目を[有効]に設定し、[ハードウェアの暗号化を使用できない場合はBitLockerのソフトウェアベースの暗号化を使用する]を許可します。

- [オペレーティングシステムのドライブ]

-[オペレーティングシステムドライブに対するハードウェアベースの暗号化の使用を構成する] - [オペレーティングシステムのドライブ]

-[スタートアップ時に追加の認証を要求する] - [固定データドライブ]

-[固定データドライブに対するハードウェアベースの暗号化の使用を構成する]

設定を有効にするには再起動が必要でした。

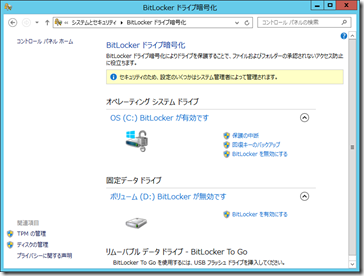

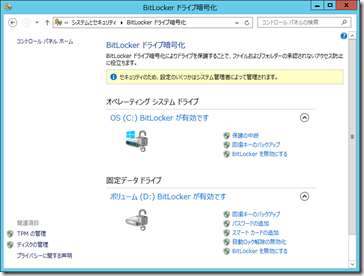

以上の操作をすることで、BitLockerの管理ツールが有効になります(Windows Serverの場合はBitLockerの機能を追加する必要があります)。

仮想マシンにはTPMが存在しませんので、BitLockerを使うには、この操作を行う必要があります。ただし、Windows Server 2016およびWindows 10 EnterpriseのHyper-Vでは第2世代の仮想マシンで「仮想TPM」が利用できます。

暗号化キーが失われた場合の回復

BitLockerでは、以下の方法で暗号化キーを保存します。通常はTPMが必須、その他の方法はオプションです。

- TPM

- 起動時パスワード

- USBメモリ(起動時に読み取り)

TPMはマザーボードに実装されているため、ディスク装置を別のサーバーに移動した場合は暗号化データを読むことができません。そこで、緊急用に、あらかじめ「回復キー」を保存しておきます。

回復キーは、BitLocker構成時に保存するように促されます。

- 1. [コントロールパネル]-[システムとセキュリティ]からBitLockerの管理ツールを起動

- 暗号化したいドライブで[BitLockerを有効にする]をクリック

(ここではデータドライブを選択します) - 通常の復号(暗号化データ読み取り)方法を選択

(「自動的に解除する」がTMPを使う方法です) - 緊急時の回復方法を選択(キーの内容はどれも同じです)

- このあと、確認を行って完了

- 暗号化したあとでも[回復キーをバックアップ]で、回復キーを取得可能

回復キーはドライブごとに生成されるため、システムドライブとデータドライブでは別々に設定されます。必ず両方保存してください。

データディスクの回復手順

システムディスクに損傷があった場合、OSが起動できなくなります。この場合は、以下の手順で回復します。

【参考】回復キーのバックアップで生成されるファイルは以下の通りです。

これが適切な回復キーであることを確認するには、次の ID の先頭と、PC に表示されている ID 値とを比較してください。

ID:

5519409C-7AA4-435E-B336-F96BF5B4585C

上記の ID が PC に表示されている ID と一致する場合は、次のキーを使用してドライブのロックを解除します。

回復キー:

627583-570284-183139-308693-097614-128656-683397-249128

上記の ID が PC に表示されている ID と一致しない場合、ドライブのロックを解除するための適切なキーではありません。

別の回復キーを試してみるか、http://go.microsoft.com/fwlink/?LinkID=260589 で詳細を確認してください。

0 件のコメント:

コメントを投稿